Atak hakera na stronę internetową – jak się przed nim uchronić?

Atak hakera na stronę internetową nie zawsze oznacza całkowite usunięcie jej treści, czy pojawienie się ogromnego loga grupy, która dokonała włamania. Czasami ingerencja w kod strony może być tak niewielka, że ciężko ją w ogóle dostrzec. Ale czy to oznacza, że nie musisz się tym przejmować? Dowiedz się jak w prosty sposób sprawdzić czy Twoja strona została zainfekowana przez osoby trzecie i co grozi Ci w przypadku dłuższej bezczynności.

Jak uchronić się przed atakiem hakera?

Dziury w zabezpieczeniach pojawiały się od zawsze i szybko to się nie zmieni. Należy jednak pamiętać o regularnych aktualizacjach używanych przez Was wtyczek, zwłaszcza w przypadku bardzo popularnych rozwiązań – zarówno pluginów jak i samych systemów CMS. Jeśli korzystacie z ogólnodostępnych i darmowych systemów (WordPress, Joomla!, Prestashop itp.) to musicie sobie zdawać sprawę z tego, że są one bardzo łakomym kąskiem dla hakerów. Jeśli uda się znaleźć lukę w zabezpieczeniach, to w jednej chwili zyskują możliwość łatwego ataku na tysiące stron internetowych. W takiej sytuacji, autorzy systemu tworzą aktualizacje, które należy niezwłocznie zainstalować, aby zabezpieczyć używany przez Was system.

1. Bądź na bieżąco

Aby ochrona przed włamaniami była skuteczna, warto śledzić najpopularniejsze serwisy czy profile w mediach społecznościowych traktujące o bezpieczeństwie w sieci. Z czystym sumieniem mogę polecić stronę Sekurak.pl, na której dowiecie się o najnowszych atakach hakerskich i lukach w zabezpieczeniach, a to jeden z najlepszych sposobów, aby nie dać się zaskoczyć hakerom.

2. Pomoc ze strony Google

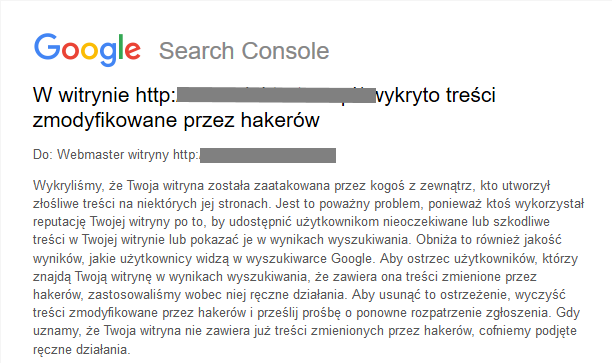

Jeśli w jakimkolwiek stopniu zajmujesz się SEO, zweryfikowanie witryny w Google Search Console to absolutna podstawa. Dzięki temu, Google na bieżąco dostarcza Ci wielu przydatnych informacji, w tym także o zainfekowaniu witryny przez złośliwy kod. Dodatkowo, Google poinformuje nas o tym w osobnej wiadomości e-mail, którą być może szybciej dostrzeżecie niż w Google Search Console.

3. Systemy zabezpieczające stronę (na przykładzie Wordfence Security)

Rozwiązań zabezpieczających strony internetowe jest bardzo dużo, lecz w tym materiale skupię się na jednej z wtyczek do WordPressa – Wordfence Security. Jest to bardzo dobre rozwiązanie dla osób, które chcą chronić swoją witrynę na kilka sposobów (o czym poniżej) i to całkowicie bezpłatnie. Dodatkowo autorzy przygotowali również płatną wersję, rozszerzoną m.in. o dodatkową weryfikację SMS podczas logowania, jednak darmowa wersja z pewnością zaspokoi wymagania większości z Was.

Wybrane funkcje Wordfence Security w darmowej wersji:

- Skanowanie witryny w poszukiwaniu luk w zabezpieczeniach,

- Ochrona w czasie rzeczywistym – najważniejsza zaleta omawianego oprogramowania. Wordfence Security ochrania ponad milion stron internetowych, dzięki czemu ma bardzo pokaźną bazę informacji o działaniach hakerów. W przypadku wykrycia nowego zagrożenia na jednej ze stron, informacje o nim zostają przesłane do bazy, dzięki czemu pozostałe witryny korzystające z Wordfence Security są chronione przed najnowszymi zagrożeniami. Warto tutaj zaznaczyć, że użytkownicy płatnej wersji mają dostęp do bazy aktualizowanej na bieżąco, natomiast w płatnej wersji opóźnienie w aktualizacji wynosi 30 dni,

- Możliwość włączenia powiadomień e-mail, jeśli pojawią się jakieś zagrożenia,

- Automatyczne blokowanie adresów IP wykazujących podejrzaną aktywność – jeśli z jednego adresu IP następuje kilka nieudanych prób logowania, wówczas adres ten zostaje automatycznie zablokowany,

- Malware Scanner – dzięki porównaniu Twoich plików WordPressa z plikami oryginalnymi, dostępnymi w repozytorium wordpress.org, Wordfence Security jest w stanie wykryć różnice w kodzie, które mogą być konsekwencją ataku hakera

- Naprawa plików – po ataku hakera, gdy czyszczenie kodu okaże się niezbędne, WS pomoże Ci w naprawie plików. Dzięki porównaniu kodu w plikach na Twoim serwerze oraz tych z repozytorium WordPressa, narzędzie będzie w stanie pomóc w wyczyszczeniu zainfekowanych plików,

- wiele innych

Po więcej informacji zapraszam na https://www.wordfence.com/ . Przypominam, że podobnych rozwiązań jest więcej, zarówno dla WordPressa jak i innych CMSów. Jeśli macie innego faworyta z podobnymi lub lepszymi funkcjami, zapraszam do umieszczania ich nazw w komentarzach na dole strony.

Jak sprawdzić czy moja strona została zaatakowana?

Oprócz wspomnianego powyżej powiadomienia z Google Search Console oraz skanowania dostępnego w Wordfence Security, istnieją również inne sposoby na sprawdzenie czy Twoja strona na pewno jest „czysta”, np.:

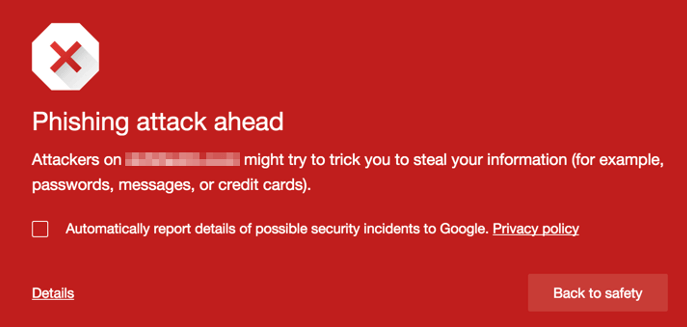

1. Powiadomienia z przeglądarek internetowych – po wejściu na zainfekowaną stronę, w zależności od wykrytego zagrożenia, przeglądarka internetowa może poinformować o możliwym niebezpieczeństwie. Przykład powiadomienia:

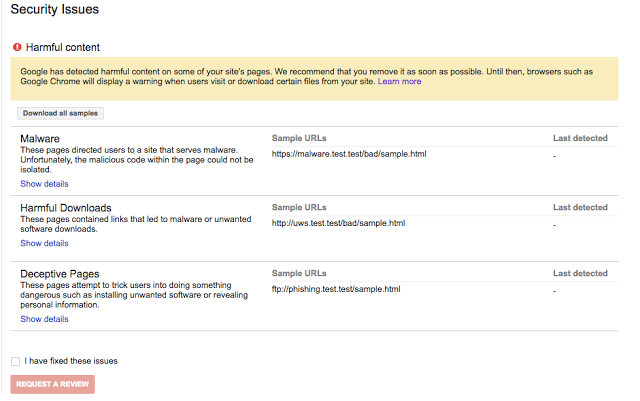

2. Google Search Console – pomimo tego, że GSC zostało już wspomniane powyżej, to musi znaleźć się również na tej liście. W sekcji „Problemy dotyczące bezpieczeństwa” zostaniesz poinformowany o problemach znalezionych w obrębie Twojej domeny:

Dodatkowo warto użyć funkcji renderowania strony, dzięki czemu dowiemy się czy wersja dla robota Google i użytkownika jest taka sama. Niektóre wirusy wykrywają z jakim user agentem mają do czynienia i prezentują różną treść robotowi Google a inną użytkownikowi

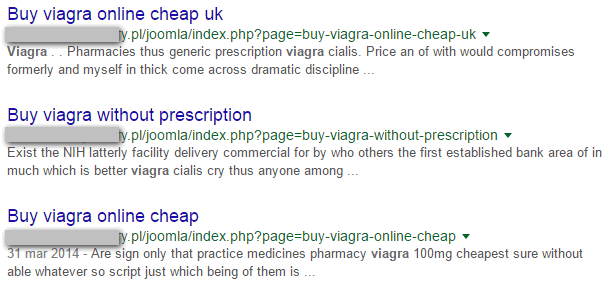

3. Wyniki wyszukiwania Google – warto systematycznie sprawdzać wyniki wyszukiwania za pomocą „site:nazwadomeny.pl”, dzięki czemu będziesz w stanie przeanalizować czy pojawiły się jakieś niepokojące zmiany indeksowane przez roboty Google. Jeśli znajdziesz w indeksie wyniki takie jak poniżej, to niestety czeka Cię wiele godzin „czyszczenia” kodu strony.

Dodatkowo warto kontrolować liczbę stron pokazywanych w wyniku wpisania komendy site:nazwadomeny.pl. Jej gwałtowny wzrost może być również oznaką ataku hakera, związanego z generowaniem dziesiątek/setek podstron służących do m.in przekierowywania użytkowników na inne serwisy.

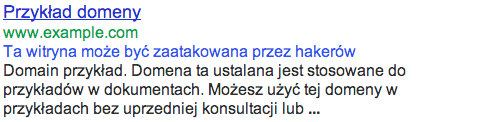

W wynikach wyszukiwania możesz doszukać się jeszcze jednej podpowiedzi – jeśli Google zauważy, że strona została zaatakowana przez hakera, poinformuje o tym stosownym powiadomieniem „Ta witryna może być zaatakowana przez hakerów”:

4. Spadek pozycji – w zależności od rodzaju ataku, ingerencja w kod strony może skutkować spadkami pozycji fraz kluczowych. Oczywiście może to być jeden z wielu powodów spadków i być może nawet nie skojarzysz go atakiem hakera. Jednak warto mieć na uwadze, że każdy atak może nieść za sobą zmniejszenie widoczności strony, a Google może nałożyć na stronę filtr (widoczny w Google Search Console, w sekcji „Ręczne działania”). Nie można dziwić się temu, że Google stara się prezentować użytkownikom jedynie bezpieczne strony, a wykluczenie z wyników wyszukiwania zaatakowanych witryn wydaje się tutaj dość oczywistym działaniem.

5. Używanie skanerów, takich jak wspomniane powyżej Wordfence Security

Rodzaje ataków hakerskich

Identyfikacja wszystkich zmian dokonanych przez hakerów to bardzo ważna część czyszczenia witryny. Może zdarzyć się, że podczas włamania dokonano kilku rodzajów ataków. Wśród najczęstszych wymienia się m.in:

- Wstrzykniętą treść – najczęściej spotykanym działaniem jest dodanie złośliwych skryptów JavaScript lub kodu html (np. iframe) w plikach, które będą najczęściej wczytywane podczas przeglądania strony (np.: header.php, footer.php, index.php itd.)

- Ukrytą treść – aby jak najbardziej opóźnić wykrycie złośliwego kodu przez webmastera, hakerzy mogą ukryć go na kilka sposobów. Dość często spotykanym atakiem jest umieszczenie linków do stron zewnętrznych, a następnie ukrycie lich poprzez kod CSS. Dzięki temu, roboty wyszukiwarek indeksują tego typu odnośniki, ale użytkownicy odwiedzający stronę nie mają o nich pojęcia. Drugą, bardziej zaawansowaną formą ataku jest maskowanie (cloacking) polegające na prezentowaniu robotom wyszukiwarek innych treści niż użytkownikom strony,

- Dodaną treść – Jeśli w Twoim serwisie nagle zaczną pojawiać się setki lub dziesiątki podstron o spamerskiej treści, to istnieje ogromne ryzyko, że jakość całej domeny znacznie się obniży. Wcześniej istniejące podstrony mogą pozostać niezmienione i nie wykazywać oznak ataku, ale podstrony masowo dodawane przez hakera, mogą być szkodliwe zarówno dla Ciebie jak i Twoich użytkowników. We wcześniejszych punktach wspomniałem o ważnym aspekcie regularnego przeglądania wyników komendy „site:nazwadomeny.pl” wpisanej w Google. Dzięki temu będziesz w stanie monitorować nagłe przyrosty liczby indeksowanych podstron w Twoim serwisie. To oczywiście tylko jedna z metod, kolejną może być monitorowanie wyników dostarczanych przez GSC, w sekcji Indeks Google -> Stan Indeksowania.

- Przekierowania – hakerzy mogą wstrzyknąć do skryptów używanych w Twojej witrynie złośliwy kod, który będzie przekierowywać niektórych użytkowników do stron zawierających szkodliwe treści lub spam. Nie musi to jednak oznaczać, że będziesz w stanie łatwo wykryć tego typu atak, ponieważ przekierowanie może dotyczyć różnych stron odsyłających czy urządzeń. Przykład: użytkownik wchodzący na daną podstronę z wyników wyszukiwania może zostać przekierowany na niebezpieczną stronę, natomiast ten sam użytkownik po wpisaniu tego samego adresu bezpośrednio w pole przeglądarki, trafi na Twoją stronę, bez żadnych przekierowań.

Jak usunąć szkodliwy kod?

Tak jak wspomniałem wcześniej, warto przejrzeć pliki w których statystycznie najczęściej wstrzykiwany jest złośliwy kod. Są to m.in: index.php, index.html, header.php, footer.php itp. Warto również sprawdzić pliki pod kątem daty ostatniej modyfikacji danych, zwłaszcza jeśli jesteś pewny, że w tym czasie nie dokonywałeś żadnych aktualizacji tych plików.

Jeśli uda Ci się już wyczyścić pliki ze złośliwego kodu, przeskanuj swój komputer antywirusem, szczególnie gdy korzystasz z klientów FTP takich jak TotalCommander. Pliki z zapisanymi hasłami w tego typu programach są bardzo często wykradane i wykorzystywane przez hakerów. Jak się domyślasz, warto w takim przypadku zmienić dane dostępowe do serwera i absolutnie nie zapisuj ich w TotalCommanderze czy Filezilli.

Gdy jesteś pewny, że udało Ci się całkowicie oczyścić witrynę, zgłoś ten fakt w Google Search Console i (jeśli uda Ci się wyjść z filtra) ciesz się z komunikatu potwierdzającego „czystość” kodu.

Podsumowanie

Najważniejsza jest profilaktyka! Większość ataków dokonywana jest masowo, wykorzystując luki w popularnym oprogramowaniu. W ten sposób, bez większego wysiłku można uzyskać dostęp do wielu stron jednocześnie. Jeśli jednak będziesz stosował się do kilku podstawowych zaleceń, z dużym prawdopodobieństwem uda Ci się uniknąć przykrych niespodzianek. Pamiętaj aby:

- aktualizować swój system CMS oraz wszystkie zainstalowane wtyczki,

- wykorzystywać dodatkowe formy zabezpieczające Twoją witrynę (np.: blokowanie podejrzanych logowań, podwójne uwierzytelnianie itp.),

- nie zapisywać haseł w klientach FTP typu Total Commander,

- używać skomplikowanych haseł i unikać danych do logowania typu „admin/admin”

- dokonywać skanów antywirusowych również na swoim prywatnym komputerze

- być na bieżąco, ponieważ większe ataki i luki w zabezpieczeniach są dość często komentowane w branżowych serwisach,

- co jakiś czas twórz kopie zapasowe serwisu,

- często przeglądać dane dostarczane przez Google Search Console oraz np.: Wordfence Security,

Tomasz Mielewczyk

Początkowo webmaster, który z biegiem czasu przeszedł na SEO-wą stronę mocy. Prowadził projekty SEO m.in. dla Wirtualnej Polski, BZWBK, UPC, iSpot, Santander Consumer Banku, Lexusa, Ergo Hestii, Generali czy Netii.

-

-

Wykonanie testu penetracyjnego pozwoli na uniknięcie podobnych zdarzeń, polecam netaudit.com.pl

-

-

Ja czytałam o aplikacji usecrypt safe, to moim zdaniem świetne rozwiązanie żeby chronić swoje dane i dokumenty przed nie pożądanymi osobami.

Na pewno przydatne wskazówki, szczególnie jeśli posiadamy stronę opartą na WordPressie 🙂 zapraszam również na swój blog o Copywritingu http://blog.copywriterexpert.pl